07

iunie 2021

Ce este controlul accesului bazat pe roluri (RBAC)?

De: Tree Web Solutions | Etichete: ce este RBAC, sistemul RBAC, RBAC bazat pe roluri, rolurile RBAC, RBAC vs. ABAC, beneficiile RBAC, implementare sistem RBAC, permisiunile RBAC

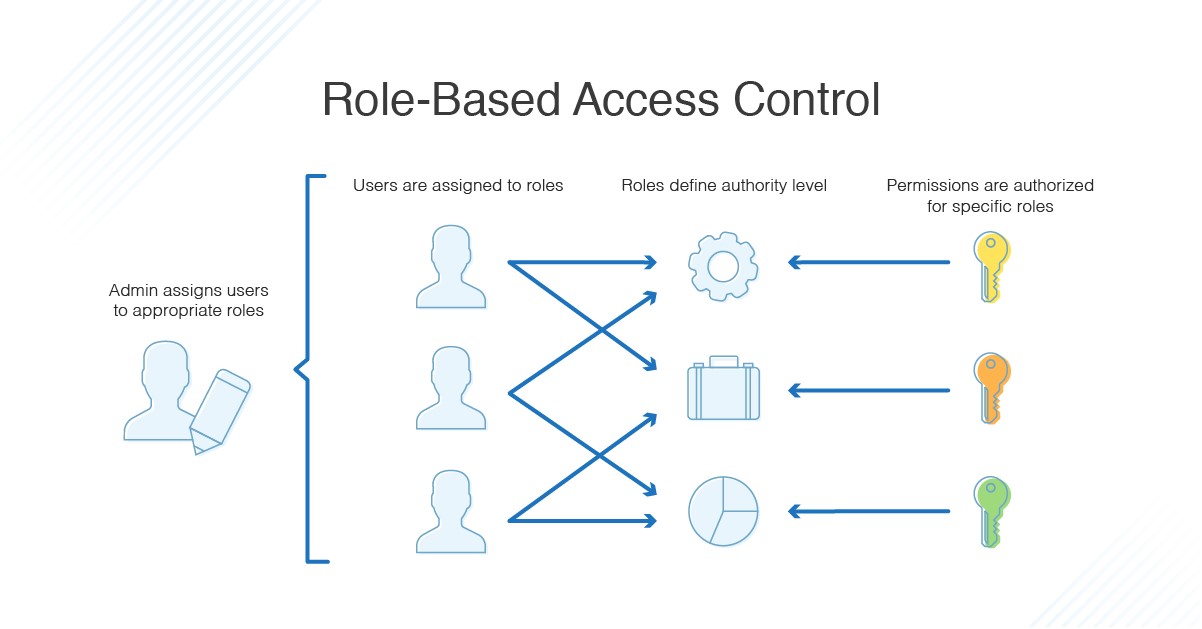

Sistemele de control al accesului bazate pe roluri (RBAC) atribuie accesul și acțiunile în funcție de rolul unei persoane în cadrul sistemului. Oricine deține acest rol are același set de drepturi. Cei care dețin roluri diferite au drepturi diferite.

De ce un sistem are nevoie de RBAC?

Fiecare companie are documente, programe și înregistrări sensibile. Protejați-le prea strict, iar activitatea companiei dvs. se oprește. Lăsați-le deschise și pot apărea probleme de securitate catastrofale.

Introduceți controlul accesului bazat pe roluri (RBAC).

Utilizați această metodă pentru a acorda acces celor care au nevoie de ea, în timp ce îi blocați pe cei care nu au nevoie de acces. Efectuați modificări pe baza rolului unei persoane, mai degrabă decât pe atributele individuale. Puteți face aceste modificări rapid modificând accesul în funcție de rol.

Dacă lucrați în IT, este esențial să înțelegeți detaliile controlului accesului bazat pe roluri. În 2004, Institutul Național de Standardizare American a adoptat principiile RBAC ca standard de consens al industriei. Șansele sunt, fie că va trebui să aplicați RBAC, fie să explicați de ce credeți că este o idee proastă pentru compania dvs.

Ce este exact controlul accesului bazat pe roluri?

Toate sistemele de control al accesului bazate pe roluri împărtășesc elemente de bază, cum ar fi:

- Administratori. Identifică roluri, acordă permisiuni și, în caz contrar, mențin sistemele de securitate.

- Roluri. Lucrătorii sunt grupați împreună pe baza sarcinilor pe care le îndeplinesc.

- Permisiuni. Accesul și acțiunile se atașează fiecărui rol și descriu ceea ce oamenii pot și nu pot face.

Sistemele RBAC nu necesită:

- Diferențierea libertăților individuale. Accesul este definit de rolul unei persoane, nu de preferințele sau dorințele acesteia. Acest lucru facilitează gestionarea permisiunilor.

- Întreținere intensivă. Permisiunile urmează roluri. O nouă funcție de job devine un rol nou aplicat zecilor (sau sutelor sau miilor) de angajați cu doar o cantitate mică de muncă pentru administrator. Promoțiile implică schimbarea rolurilor, nu editarea permisiunilor ca elemente rând.

Sistemele RBAC există de zeci de ani. În 1992, conceptele RBAC au fost introduse într-o conferință națională de securitate a computerului. Originarii au considerat că controalele obligatorii de acces și controalele de acces discreționare pur și simplu nu au funcționat bine pentru companiile private și civili, deoarece nevoile specifice și cerințele de securitate variau atât de mult. Noua metodă, susțineau ei, funcționează mai bine în medii civile și non-militare.

De atunci, mii de companii au aplicat concepte RBAC pentru a gestiona securitatea documentelor lor cele mai sensibile.

Cum funcționează rolurile în cadrul RBAC?

Rolurile dictează autorizarea în cadrul unui sistem RBAC. Este esențial să le definiți corect. În caz contrar, grupuri mari de oameni din cadrul companiei dvs. nu își pot face treaba.

Rolurile pot fi definite prin:

- Autoritate. Conducerea superioară are nevoie de acces la fișierele pe care internii nu ar trebui să le vadă niciodată.

- Responsabilitate. Un membru al consiliului de administrație și un CEO ar putea deține o autoritate similară în cadrul unei companii, dar fiecare dintre ei este responsabil pentru diferite funcții de bază.

- Competență. Un muncitor calificat poate avea încredere să lucreze în documente sensibile fără erori, în timp ce un novice ar putea face greșeli catastrofale. Este important să adaptați accesul în consecință.

Rolurile pot avea, de asemenea, responsabilități și privilegii suprapuse. De exemplu, cineva cu rolul de „chirurg” ar putea lucra și ca „medic” sau „interpret de radiografie”. O ierarhie de roluri definește un tip de persoană care deține atributele multor alte persoane. Cu alte cuvinte, un rol îi poate ține pe mulți pe alții în interiorul său.

Ce sunt permisiunile de control al accesului bazate pe roluri?

Permisiunile specifică ce pot accesa oamenii și ce pot face în sistem. Gândiți-vă la permisiuni ca la regulile pe care le respectă oamenii în funcție de rolurile pe care le-ați subliniat.

Permisiunile dvs. ar trebui să implice:

- Acces. Cine poate deschide o anumită unitate, program, fișier sau înregistrare? Cine nu ar trebui să știe nici măcar că aceste lucruri există? Accesul va limita ceea ce oamenii pot vedea.

- Citind. Cine poate scana aceste documente, chiar dacă nu poate schimba nimic în interiorul lor? Unele roluri pot avea capacitatea de a face referire la materiale, dar nu de a le aduce modificări.

- Scris. Cine poate schimba documentele? Altcineva trebuie să aprobe modificările sau sunt permanente? Veți defini acest lucru cu permisiunile dvs.

- Partajare. Cine poate descărca un document sau îl poate trimite ca atașament de e-mail? La fel ca în cazul celorlalte permisiuni, unii utilizatori nu vor putea partaja materiale chiar dacă le pot face referire.

- Finanțe. Cine poate percepe bani? Cine poate oferi rambursări? Permisiunile ar putea implica posibilitatea de a face față taxelor și rambursărilor, de a crea conturi de credit sau de a anula plățile.

Este esențial să ne amintim că permisiunile urmează roluri, nu invers. Determinați ce trebuie să facă fiecare rol și aplicați permisiunile în consecință.

Nu permiteți angajaților să solicite permisiuni în ciuda limitărilor rolului lor actual. Dacă începeți să modificați permisiunile în mod individual, sistemul poate deveni rapid greu.

Beneficiile RBAC

Opțiunile de securitate abundă și nu este întotdeauna ușor să faci alegerea potrivită pentru compania ta. RBAC vine cu o mulțime de beneficii încercate și adevărate care îl diferențiază de concurență.

Un sistem RBAC poate:

- Reduceți complexitatea. Noii angajați obțin acces pe baza rolurilor lor, nu pe liste lungi de cerințe de server și document. Acest lucru simplifică crearea, menținerea și auditul politicilor

- Permiteți administrarea globală. Schimbați accesul pentru mulți angajați simultan, modificând permisiunile asociate cu un rol.

- Ușurarea la bord . Pe măsură ce oamenii se alătură, se mută sau sunt promovați în cadrul organizației dvs., nu trebuie să vă faceți griji cu privire la permisiunile individuale, ci doar că sunt la locul potrivit. Rolurile se ocupă de restul.

- Reduceți greșelile. Administrarea tradițională a securității este predispusă la erori. Adăugarea de permisiuni pentru persoane vă oferă multe opțiuni pentru a face o greșeală. Schimbați accesul unui rol și este mai puțin probabil să dați cuiva o putere prea mare (sau prea puțină).

- Costuri generale mai mici. Când sarcinile de administrare se micșorează, companiile economisesc la administrarea securității. Acest lucru economisește timp și bani organizației.

RBAC vs. ABAC: Care este mai bun?

Înainte de a ne aprofunda în aplicarea unui model de control al accesului bazat pe roluri, să discutăm o alternativă. ABAC este unul dintre cele mai cunoscute modele pe care le iau în considerare companiile și ar putea fi util în anumite setări.

ABAC sau controlul accesului bazat pe atribute vă explodează opțiunile de rol. În loc să luați în considerare titlurile postului, vechimea și atribute similare, ați putea lua în considerare:

- Tipuri de utilizatori. Autorizațiile de securitate, cunoștințele financiare sau statutul de cetățean ar putea juca un rol în rolurile pe care le creați.

- Ora din zi. Blocați documentele în timpul nopții, când ar trebui să înceteze munca semnificativă. Limitați modificările în perioadele în care supraveghetorii nu sunt disponibili. Limitați accesul la materiale în weekend.

- Locație. Asigurați-vă că documentele sunt accesate numai în campus sau în stat, de exemplu. Restrângeți posibilitatea utilizatorului de a accesa documente de acasă, dacă este cazul.

Un sistem ca acesta se bazează pe politici pentru a impune securitatea, mai degrabă decât tipurile de permisiuni statice. Obținerea echilibrului corect este puțin mai dificilă, deoarece sunt implicate mai multe variabile. În funcție de mediul dvs. de securitate, ar putea fi o alegere inteligentă pentru organizația dvs.

Cum se implementează un sistem RBAC

La fel ca majoritatea sarcinilor de securitate, elaborarea unui sistem de control al accesului bazat pe roluri este un proces metodic. Fiecare pas trebuie parcurs în ordine. S-ar putea să aveți nevoie de puține informații pentru a face treaba corect.

Pentru a crea sistemul potrivit, trebuie să:

- Inventariați-vă sistemul. Stabiliți programele, serverele, documentele, fișierele și înregistrările care fac parte din peisajul afacerii dvs. Luați ceva timp să vă gândiți la acest lucru, deoarece nu doriți să lăsați nimic.

- Identificați rolurile. Colaborați cu managementul și resursele umane. Stabiliți câte roluri au sens pentru compania dvs. și identificați permisiunile pe baza acestor roluri.

- Elaborați o cronologie de integrare. Stabiliți cât timp veți avea nevoie pentru a pune în funcțiune programul și acordați colegilor dvs. timp pentru pregătire. Nu lansați modificările fără a notifica lucrătorii, altfel puteți opri progresul.

- Rămâneți deschis la feedback. Circulați-vă planurile pentru roluri și permisiuni. Întrebați managerii dacă presupunerile dvs. sunt corecte și faceți ajustări în consecință.

Există unele încercări și erori implicate în procesul de configurare. Nu vă fie teamă să vă întoarceți înapoi dacă ceva nu funcționează conform planului.

- Implementați planul. Cu rolurile și permisiunile identificate, puneți planul în funcțiune. Urmăriți rețeaua îndeaproape și remediați problemele dacă apar.

Urmați câteva bune practici pentru a vă asigura succesul proiectului.

- Nu vă grăbiți. Chiar și companiile mici au sute de combinații de roluri / permisiuni. Planificați foarte atent și acordați-vă timp pentru a vă ajusta planurile înainte de a le pune în funcțiune.

- Rămâi ferm. Este posibil ca utilizatorii să vină la dvs. și să solicite permisiuni în afara rolurilor lor. Luați în considerare fiecare solicitare cu atenție înainte de a acorda utilizatorilor individuali permisiuni suplimentare.

Luați notă de aceste solicitări și întrebați conducerea dacă toată lumea din rol ar trebui să aibă acces la fișierele solicitate. Doriți să evitați ca utilizatorii care dețin aceleași roluri să aibă niveluri de acces drastic diferite.

- Colaborați des. Regulile de securitate prea strânse conduc la sisteme care nu sunt utile pentru utilizatorii finali. Nu respingeți cererile fără o investigație aprofundată și o colaborare. Găsiți un echilibru pentru a menține compania să lucreze în siguranță.

Sursă: https://www.okta.com